专栏名称: 看雪学苑

| 致力于移动与安全研究的开发者社区,看雪学院(kanxue.com)官方微信公众帐号。 |

今天看啥

公众号rss, 微信rss, 微信公众号rss订阅, 稳定的RSS源

目录

相关文章推荐

|

福建省消费者权益保护委员会 · 福建省消委会聚焦充电宝新规 督促企业担责 ... · 18 小时前 |

|

福建省消费者权益保护委员会 · 福建省消委会聚焦充电宝新规 督促企业担责 ... · 18 小时前 |

|

湖南发改 · 关于发布“机器管招投标”交易系统否决投标理由 ... · 22 小时前 |

|

湖南发改 · 关于发布“机器管招投标”交易系统否决投标理由 ... · 22 小时前 |

|

福建发布 · 没有3C认证,但未被召回的充电宝还能用吗? · 昨天 |

|

福建发布 · 没有3C认证,但未被召回的充电宝还能用吗? · 昨天 |

|

河北公安 · 由7分钟提升至只需要3秒,数智赋能绝了! · 昨天 |

|

河北公安 · 由7分钟提升至只需要3秒,数智赋能绝了! · 昨天 |

|

CMKT咨询圈 · 麦肯锡开始用AI写PPT!初级顾问危 · 2 天前 |

|

CMKT咨询圈 · 麦肯锡开始用AI写PPT!初级顾问危 · 2 天前 |

推荐文章

|

福建省消费者权益保护委员会 · 福建省消委会聚焦充电宝新规 督促企业担责 守护消费安全 18 小时前 |

|

湖南发改 · 关于发布“机器管招投标”交易系统否决投标理由数字化目录清单的通知 22 小时前 |

|

河北公安 · 由7分钟提升至只需要3秒,数智赋能绝了! 昨天 |

|

CMKT咨询圈 · 麦肯锡开始用AI写PPT!初级顾问危 2 天前 |

|

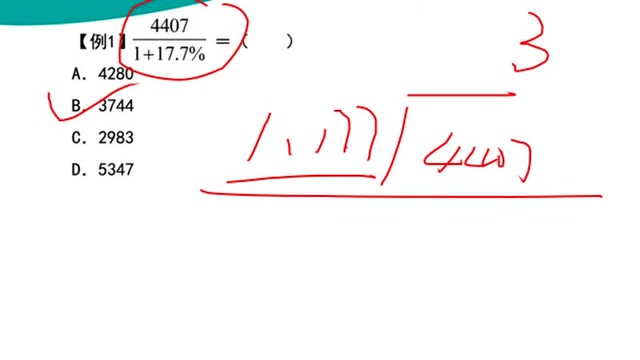

公考齐麟 · 【万能技巧】跟小齐学资料——你真的会用直除法吗? 1 年前 |

|

咚咚找房 · 深圳存量公积金利率正式下调,贷90万每月节省121元 12 月前 |